jwt(三)

Java Web Token

渗透文章参考:https://xz.aliyun.com/t/12906#toc-1

继续靶场

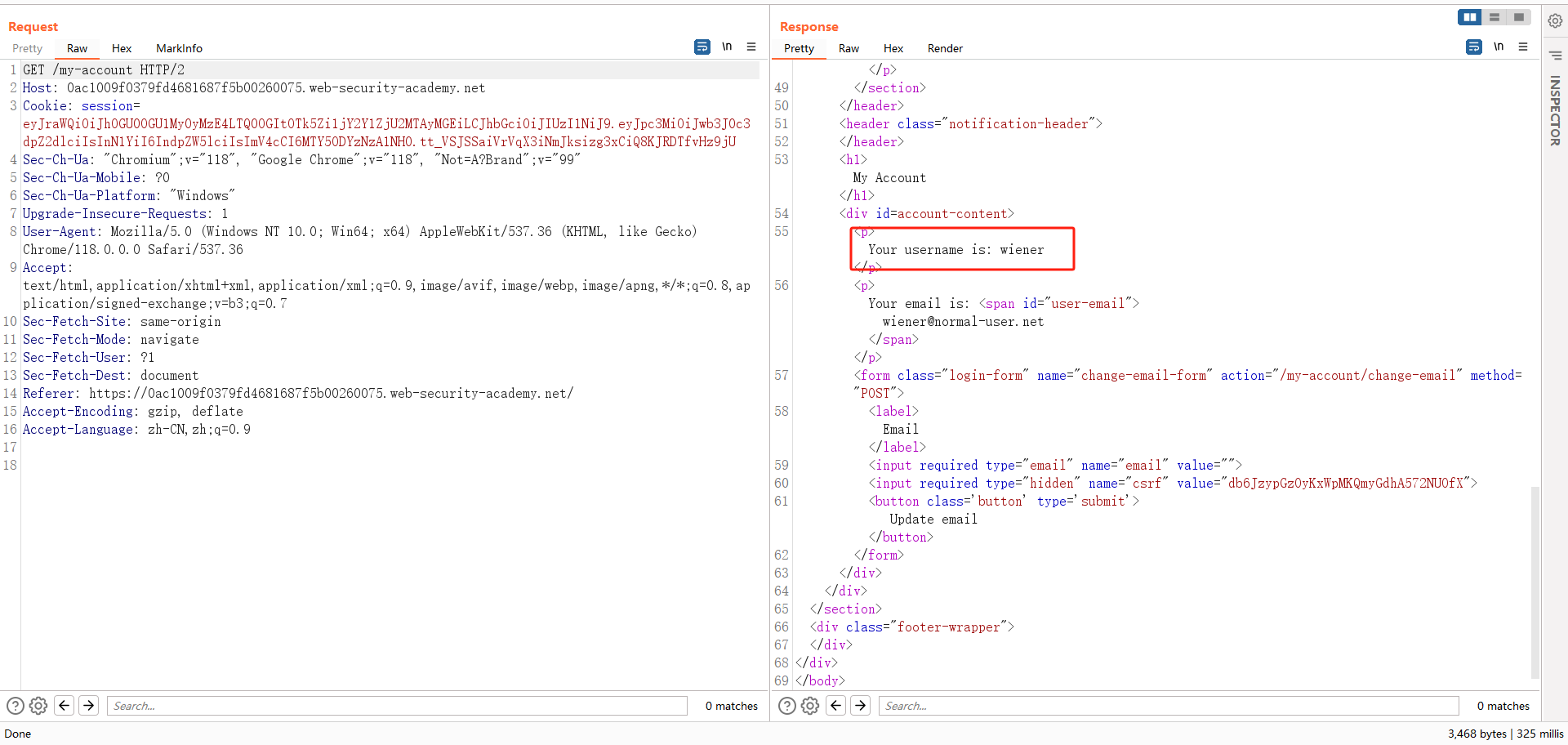

通过弱签名密钥绕过JWT身份验证

前面的一些操作基本都是相同的,而这一个根据名称也能够了解到,需要我们对密钥进行破解,而一般的方式就是暴力破解。我们直接抓一个token去了解这种攻击方式。

字典,搞里头:https://github.com/wallarm/jwt-secrets/blob/master/jwt.secrets.list

hashcat

hashcat搞里头:https://github.com/hashcat/hashcat

1 | |

跑出来了,这个就是对的

jwt_tool

工具,搞里头:https://github.com/ticarpi/jwt_tool

依赖,搞里头:pip3 install -r .\requirements.txt

用法自己看,这里直接说怎么跑

1 | |

后面还有一些其他的方法像头部注入、算法混淆等可以去看参考文章,这些可能在很久以后才会加入到文章里面,本系列只是对原文章的一些简化,如果想要详细了解,参考:https://xz.aliyun.com/t/12906#toc-1

jwt(三)

https://fliggyaa.github.io/2023/10/27/2023-10-27-jwt/